- 年齢:30代前半

- 職歴:

- 組込系SE➡機械系SE➡自動化SE➡自動化PM(現在)

- 役職:総括

- 主な保有資格:

- 基本情報技術者試験(FE)

- 応用情報技術者試験(AP)

- 一陸特/二海特/アナログ通信2種,1種/ディジタル通信2種,1種/総合通信

応用 午前&午後 情報セキュリティ 重要単語

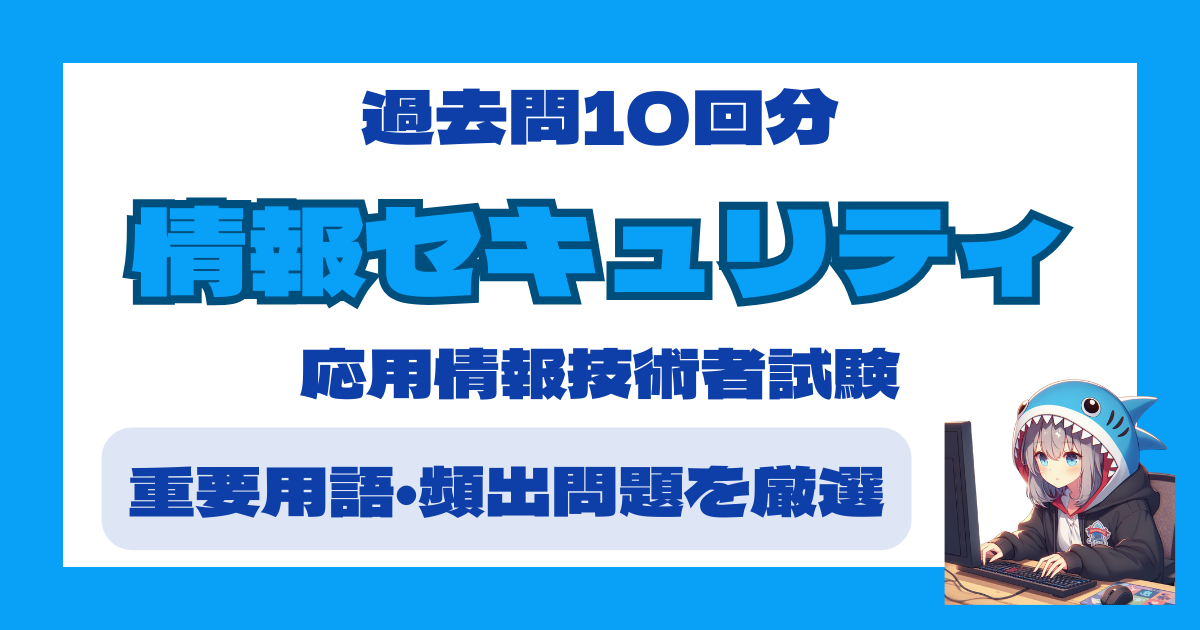

- ARP

-

IPアドレスから、MACアドレスを求めるためのプロトコルのこと。

- IT資産管理

-

組織内にあるハードウェア、ソフトウェア、ドキュメントなどの資産に関する情報を管理すること。

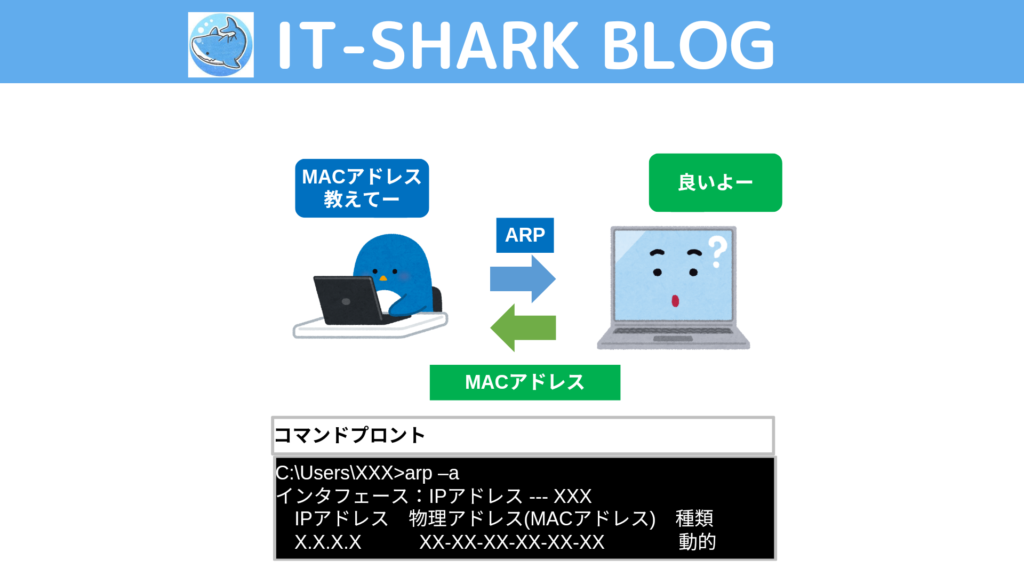

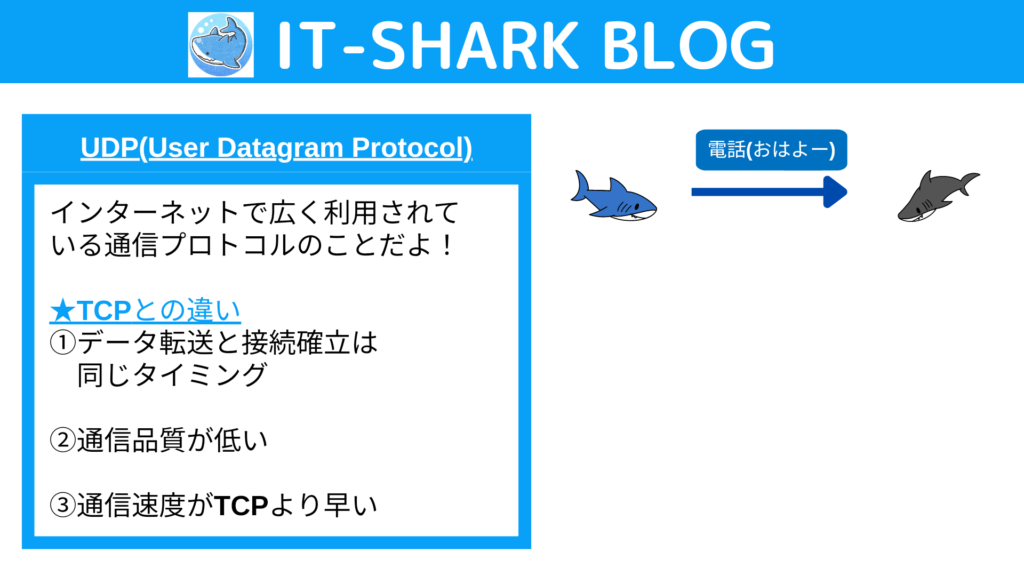

- UDP

-

インターネットで広く利用されている通信プロトコルのこと。TCPと異なり、データ誤り検出機能などない代わりに高速通信が見込まれる

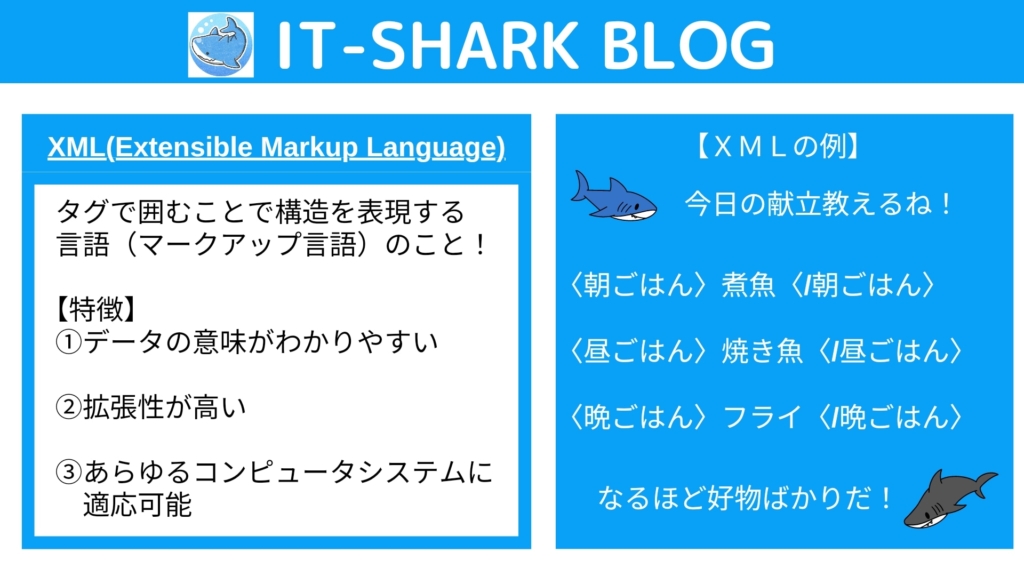

- XML

-

文書やデータ構造を記述するための言語

- インシデント管理

-

ITサービスを阻害する要因が発生したとき、その影響を最小限に留めるための活動

- ウイルス

-

コンピューターの正常な動作を妨げることを目的としたプログラム

- セッション管理

-

クライアントとサーバ間で通信を行う際に、サーバが通信相手と処理の状態を制御する機能

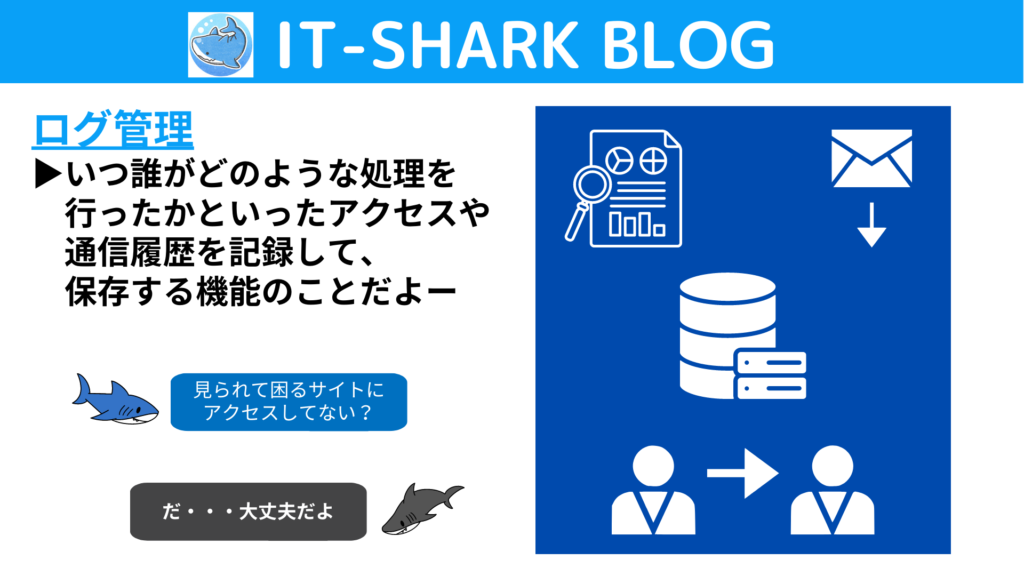

- ログ管理

-

いつ誰がどのような処理を行ったかといったアクセスや通信履歴を記録し、保存する機能のこと。

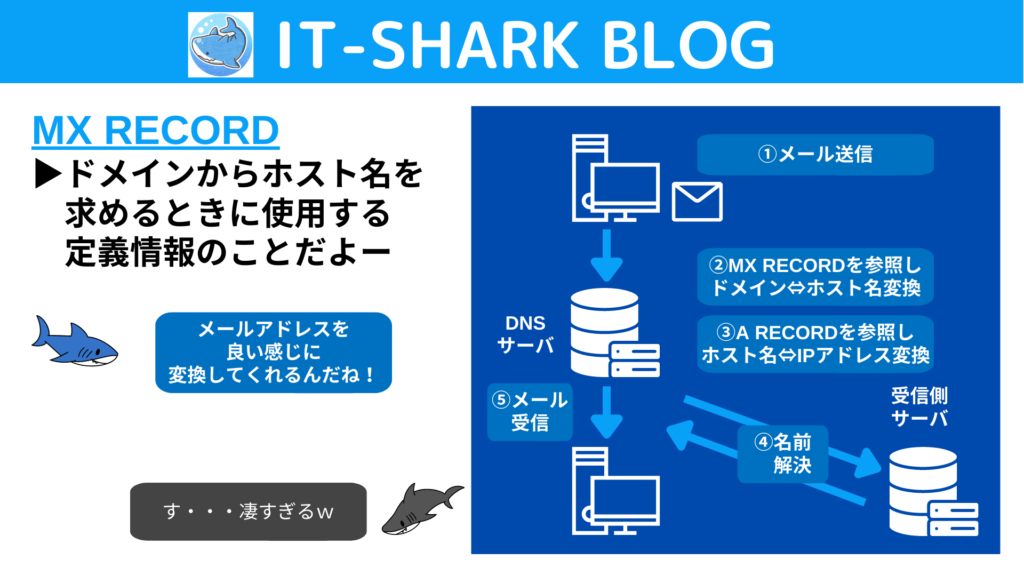

- MX RECORD

-

ドメインからホスト名を求めるときに使用する定義情報のこと。

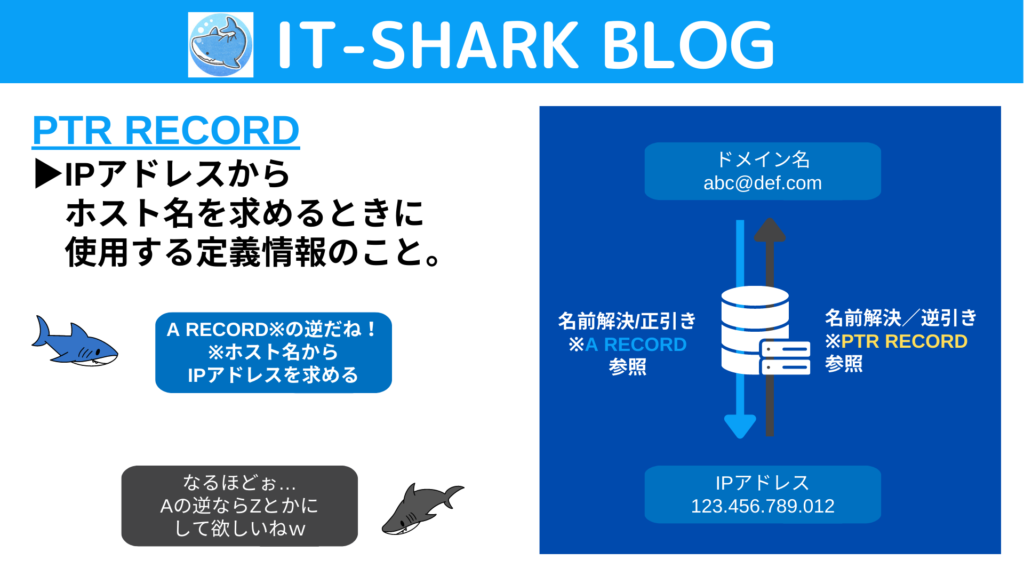

- PTR RECORD

-

IPアドレスからホスト名を求めるときに使用する定義情報のこと。

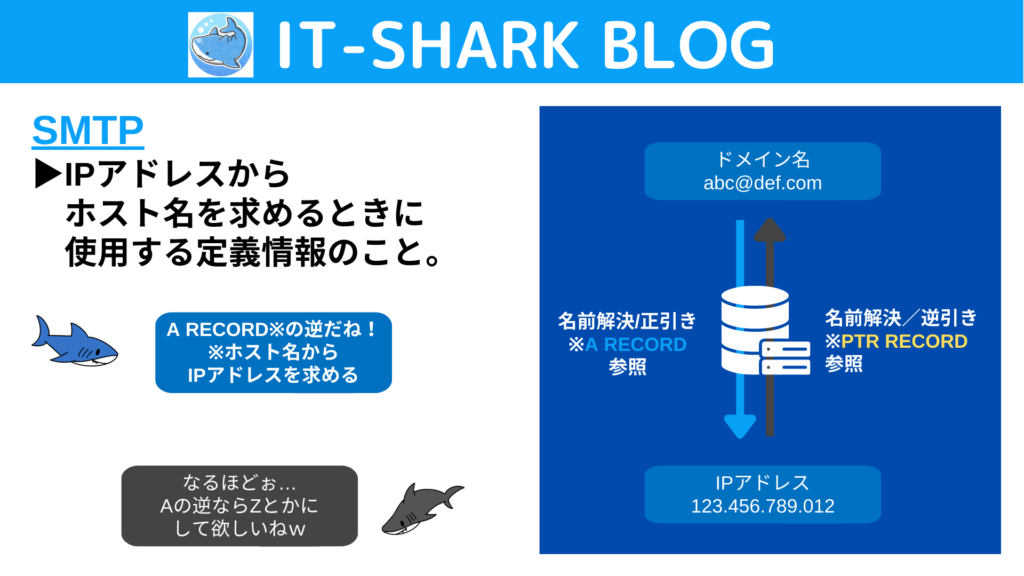

- SMTP

-

電子メールを送信するためのプロトコルのこと。

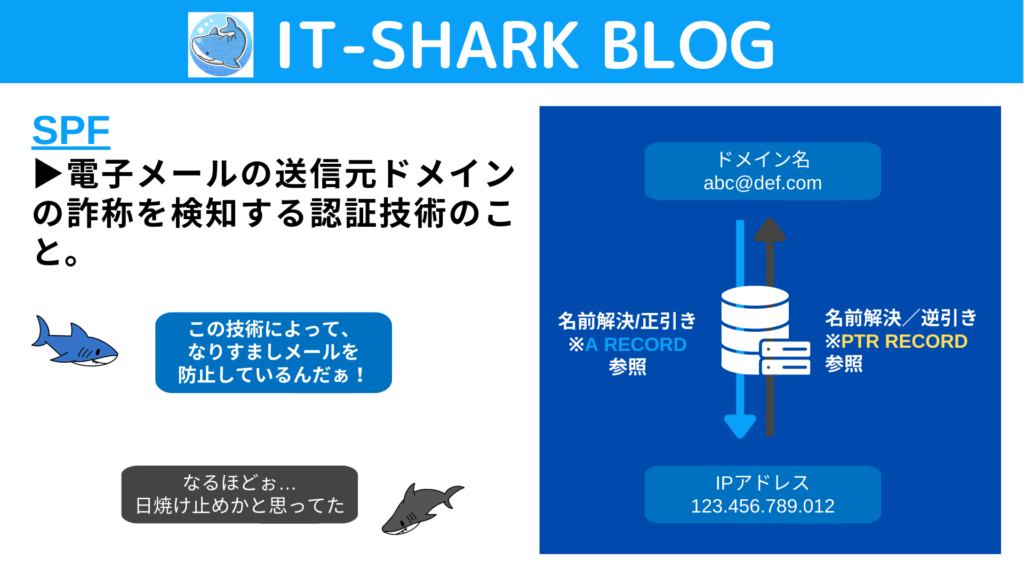

- SPF

-

電子メールの送信元ドメインの詐称を検知する認証技術のこと。

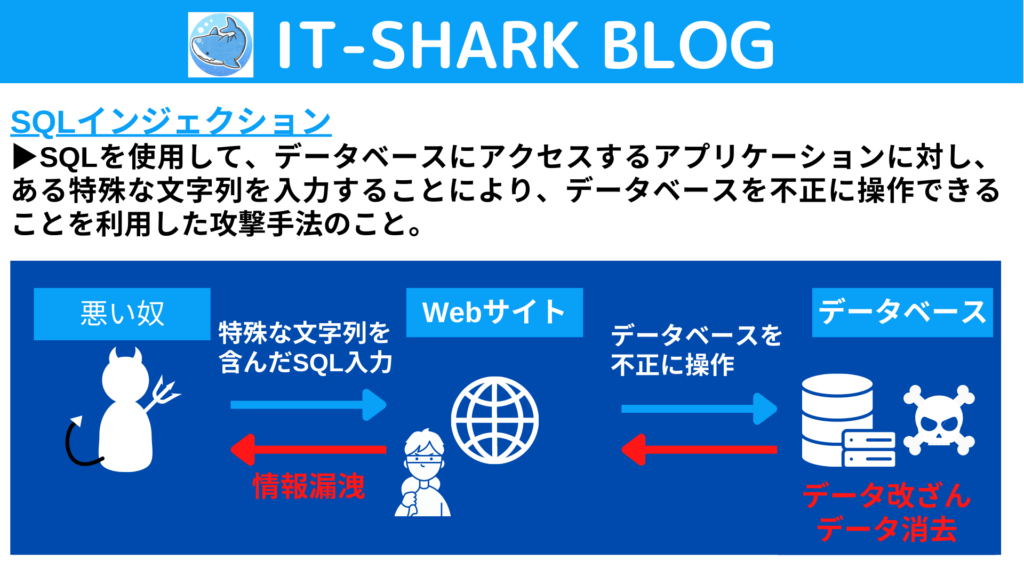

- SQLインジェクション

-

SQLを使用して、データベースにアクセスするアプリケーションに対し、ある特殊な文字列を入力することにより、データベースを不正に操作できることを利用した攻撃手法のこと。

- 虹彩認証

-

・虹彩は、一生変わらないため、個人を認証するのに優れたバイオメトリクスの一つのこと。

・他人受入率を顔認証と比べて低くすることが可能である。

- ディジタル証明

-

受け取った証明証が正当なものであることを、インターネットを通じて認証局に確認し、相手の本人確認のために利用する手段のこと。

- ブルートフォース攻撃

-

IDを固定し、あらゆる文字の組み合わせのパスワードを入力し、ログインを試みるパスワードの不正入力手法のこと。

- 逆ブルートフォース攻撃

-

ブルートフォース攻撃の逆バージョンであり、パスワードを固定し、Iあらゆる文字の組み合わせのIDを入力し、ログインを試みるパスワードの不正入力手法のこと。

- パスワードリスト攻撃

-

不正に入手した、IDとパスワードのリストを用いて、他サイトにもログインを試みる攻撃手法のこと。

- 類推攻撃

-

利用者の個人情報などからパスワードを類推して、ログインを試みる攻撃手法のこと。

- 辞書攻撃

-

辞書や人名録などに載っている単語や、それらを組み合わせた文字列などでログインを試みる攻撃手法のこと。

- ゼロデイ攻撃

-

セキュリティパッチが提供される前にパッチが対象とする脆弱性を攻撃すること。

- DDoS攻撃

-

特定のWebサイトに対し,日時を決めて,複数台のPCから同時に攻撃すること。

- フィッシング

-

特定のターゲットに対し,フィッシングメールを送信して不正サイトへ誘導すること。

- ディジタル署名

-

公開鍵暗号の技術を応用してディジタル文書の正当性を保証する仕組みのこと。

- ポートスキャン

-

サーバにFINパケットを送信し,サーバからの応答を観測して,稼働しているサービスを見つけ出すこと。

- ログ分析

-

サーバのOSやアプリケーションソフトウェアが生成したログやコマンド履歴などを解析して,ファイルサーバに保存されているファイルの改ざんを検知すること。

- パターンマッチング

-

ネットワーク上を流れるパケットを収集し,そのプロトコルヘッダやペイロードを解析して,あらかじめ登録された攻撃パターンと一致した場合は不正アクセスと判断すること。

- ディレクトリトラバーサル攻撃

-

入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して,攻撃者が,上位のディレクトリを意味する文字列を入力して,非公開のファイルにアクセスすること。

- サイバーレスキュー隊(J-CRAT)

-

・標的型サイバー攻撃の被害低減と拡大防止する組織のこと。

・標的型サイバー攻撃を受けた組織や個人から提供された情報を分析し,社会や産業に重大な被害を及ぼしかねない標的型サイバー攻撃の把握,被害の分析,対策の早期着手の支援を行う。

- レインボー攻撃

-

平文のパスワードとハッシュ値をチェーンによって管理するテーブルを準備しておき,それを用いて,不正に入手したハッシュ値からパスワードを解読すること。

- SIEM(Security Information and Event Management)

-

複数のサーバやネットワーク機器のログを収集分析し,不審なアクセスを検知すること。

- AES(Advanced Encryption Standard)

-

・アメリカ合衆国の次世代暗号方式として規格化された共通鍵暗号方式のこと。

・データベースで管理されるデータの暗号化に用いることができ,かつ,暗号化と復号とで同じ鍵を使用する暗号化方式

- 楕円曲線暗号

-

・楕円曲線上の離散対数問題を解くことが困難であることを利用した公開鍵暗号方式のこと。

・公開鍵暗号方式であり,TLSにも利用されている。

- ElGamal暗号

-

非常に大きな数の離散対数問題を解くことが困難であることを利用した公開鍵暗号方式のこと。

- RSA

-

けた数の大きな数の素因数分解に膨大な時間がかかることを利用した公開鍵暗号方式のこと

- DNSSEC

-

公開鍵暗号方式によるディジタル署名を用いることによって,正当なDNSサーバからの応答であることをクライアントが検証できること。

- DNSキャッシュポイズニング

-

・社内の利用者が,インターネット上の特定のWebサーバにアクセスしようとすると,本来とは異なるWebサーバに誘導する攻撃手法のこと。

【対策】再帰的な問合せに対しては,内部ネットワークからのものだけを許可するように設定する。

- ポリモーフィック型マルウェア

-

感染ごとにマルウェアのコードを異なる鍵で暗号化することによって,同一のパターンでは検知されないようにすること。

- SPF(Sender Policy Framework)

-

・SMTP接続してきたメールサーバのIPアドレスを基に、正規のサーバから送られた電子メールかどうかを検証する技術のこと。

・受信側のメールサーバが,受信メールの送信元IPアドレスと,送信元ドメインのDNSに登録されているメールサーバのIPアドレスとを照合する。

- クロスサイトスクリプティング

-

・攻撃者が用意したスクリプトを,閲覧者のWebブラウザを介して脆弱なWebサイトに送り込み,閲覧者のWebブラウザ上でスクリプトを実行させること。

・Webアプリケーションのフォームの入力フィールドに,悪意のあるJavaScriptコードを含んだデータを入力する。

【対策】Webページに入力されたデータの出力データが,HTMLタグとして解釈されないように処理すること。

- IMAPS

-

電子メールをスマートフォンで受信する際のメールサーバとスマートフォンとの間の通信をメール本文を含めて暗号化するプロトコルのこと。

- NISC

-

サイバーセキュリティ基本法に基づき,内閣官房に設置された機関のこと。

- TPM(Trusted Platform Module)

-

PCなどの機器に搭載され,鍵生成,ハッシュ演算及び暗号処理を行うセキュリティチップのこと。

- ブロックチェーン

-

取引履歴などのデータとハッシュ値の組みを順次つなげて記録した分散型台帳を,ネットワーク上の多数のコンピュータで同期して保有し,管理することによって,一部の台帳で取引データが改ざんされても,取引データの完全性と可用性が確保されることを特徴とする技術のこと。

- Man-in-the-Browser

-

サイトをWebブラウザに表示させる。PCに侵入したマルウェアが,利用者のインターネットバンキングへのログインを検知して,Webブラウザから送信される振込先などのデータを改ざんすること。

- サンドボックス

-

不正な動作の可能性があるプログラムを特別な領域で動作させることによって,他の領域に悪影響が及ぶのを防ぐこと。

- WAF

-

・Webアプリケーションへの攻撃を検知し,阻止する。

・特徴的なパターンが含まれるかなどWebアプリケーションへの通信内容を検査して,不正な操作を遮断すること。

- ファイアウォールのNAPT機能

-

内部ネットワークからインターネットにアクセスする利用者PCについて,インターネットからの不正アクセスを困難にすることができること。

- SSH

-

暗号化や認証機能をもち,遠隔にあるコンピュータに安全にログインするためのプロトコルのこと。

- エクスプロイトキット

-

OSやアプリケーションソフトウェアの脆弱性を悪用して攻撃するツールのこと。

- クリプトジャッキング

-

PCにマルウェアを感染させ,そのPCのCPUなどが有する処理能力を不正に利用して,暗号資産の取引承認に必要となる計算を行い,報酬を得ること。

- 認証局が発行するCRL

-

有効期限内のディジタル証明書のうち失効したディジタル証明書と失効した日時の対応が提示されること。

- ハイブリッド暗号方式

-

公開鍵暗号方式と共通鍵暗号方式を組み合わせることによって鍵管理コストと処理性能の両立を図ること。

- ペネトレーションテスト

-

ファイアウォールや公開サーバに対して侵入できないかどうかを確認すること。

- ドライブバイダウンロード攻撃

-

利用者がWebサイトを閲覧したとき,利用者に気付かれないように,利用者のPCに不正プログラムを転送させる攻撃手法のこと。

- マルウェア対策ソフト フォールスネガティブ

-

マルウェアに感染しているファイルを,マルウェアに感染していないと判断すること。

- マルウェア対策ソフト フォールスポジティブ

-

マルウェアに感染していないファイルを,マルウェアに感染していると判断すること。

- 無線LAN環境におけるWPA2-PSKの機能

-

アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可すること。

- エクスプロイトコード

-

ソフトウェアやハードウェアの脆弱性を検査するために作成されたプログラムのこと。

- SEOポイズニング

-

Web検索サイトの順位付けアルゴリズムを悪用して,検索結果の上位に,悪意のあるWebサイトを意図的に表示させること。

- 水飲み場型攻撃

-

標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにすること。

- チャレンジレスポンス認証方式

-

利用者が入力したパスワードと,サーバから受け取ったランダムなデータとをクライアントで演算し,その結果をサーバに送信すること。

- ダークネット 検出対象

-

マルウェアがIoT機器やサーバなどの攻撃対象を探すために送信するパケット

- OCSPクライアント↔OCSPレスポンダ通信

-

ディジタル証明書のシリアル番号,証明書発行者の識別名(DN)のハッシュ値などをOCSPレスポンダに送信し,その応答でディジタル証明書の有効性を確認すること。

- ディジタルフォレンジックス

-

不正アクセスなどコンピュータに関する犯罪の法的な証拠性を確保できるように,原因究明に必要な情報の保全,収集,分析をすること。

- ファジング

-

ソフトウェアのデータの入出力に注目し,問題を引き起こしそうなデータを大量に多様なパターンで入力して挙動を観察し,脆弱性を見つけること。

続けて他の分野も勉強!

テクノロジ系

マネジメント系

ストラテジ系

おすすめ 過去問題集

さめじん

さめじんもっと詳しい解説が知りたい人は、私が自身を持ってオススメできる、コスパ最強!の過去問題集に取り組んでみてね!

確実に合格したい人は…

独学で合格できるか不安・・・

過去問を見ても全く分からない・・・

そんな人はオンライン講座を受講することをオススメするよ!

どの講座を受講すれば良いかは以下記事を参考にしてね!

合格率UP! お役立ち情報 まとめリンク

最後に応用情報技術者試験の合格率を上げることができる、お役立ち情報をまとめたリンクを紹介します!

この記事を読んでくださった方が全員合格しますように!!!

ここまで読んでいただきありがとうございました!!!