本記事は、効率良く、最短時間で情報処理安全確保支援士の合格を目指す人に向けた記事です。

情報処理安全確保支援士午前Ⅱ 過去問 全25問を分かり易く解説します。

試験本番と同じく4択で出題しており、正解と思う記号を選択すれば正解 or 不正解か直ぐに確認できます。

重要ポイントについては解答だけでなく、補足説明をしており、理解を深めることができます。

情報処理安全確保支援士 R4秋期 午前Ⅱ 問題 過去問&解答

送信者から受信者にメッセージ認証符号(MAC:Message Authentication Code)を付与したメッセージを送り,さらに受信者が第三者に転送した。そのときのMACに関する記述のうち,適切なものはどれか。ここで,共通鍵は送信者と受信者だけが知っており,送信者と受信者のそれぞれの公開鍵は3人とも知っているとする。

【ア】MACは,送信者がメッセージと共通鍵を用いて生成する。MACを用いると,受信者がメッセージの完全性を確認できる。

【イ】MACは,送信者がメッセージと共通鍵を用いて生成する。MACを用いると,第三者が送信者の真正性を確認できる。

【ウ】MACは,送信者がメッセージと受信者の公開鍵を用いて生成する。MACを用いると,第三者がメッセージの完全性を確認できる。

【エ】MACは,送信者がメッセージと送信者の公開鍵を用いて生成する。MACを用いると,受信者が送信者の真正性を確認できる。

PKI(公開鍵基盤)を構成するRA(Registration Authority)の役割はどれか。

【ア】デジタル証明書にデジタル署名を付与する。

【イ】デジタル証明書に紐づけられた属性証明書を発行する。

【ウ】デジタル証明書の失効リストを管理し,デジタル証明書の有効性を確認する。

【エ】本人確認を行い,デジタル証明書の発行申請の承認又は却下を行う。

標準化団体OASISが,Webサイトなどを運営するオンラインビジネスパートナー間で認証,属性及び認可の情報を安全に交換するために策定したものはどれか。

【ア】SAML

【イ】SOAP

【ウ】XKMS

【エ】XML Signature

DoS攻撃の一つであるSmurf攻撃はどれか。

【ア】TCP接続要求であるSYNパケットを攻撃対象に大量に送り付ける。

【イ】偽装したICMPの要求パケットを送って,大量の応答パケットが攻撃対象に送られるようにする。

【ウ】サイズの大きいUDPパケットを攻撃対象に大量に送り付ける。

【エ】サイズの大きい電子メールや大量の電子メールを攻撃対象に送り付ける。

送信元IPアドレスがA,送信元ポート番号が80/tcp,宛先IPアドレスが未使用のIPアドレス空間内のIPアドレスであるSYN/ACKパケットを大量に観測した場合,推定できる攻撃はどれか。

【ア】IPアドレスAを攻撃先とするサービス妨害攻撃

【イ】IPアドレスAを攻撃先とするパスワードリスト攻撃

【ウ】IPアドレスAを攻撃元とするサービス妨害攻撃

【エ】IPアドレスAを攻撃元とするパスワードリスト攻撃

パスワードスプレー攻撃に該当するものはどれか。

【ア】攻撃対象とする利用者IDを一つ定め,辞書及び人名リストに掲載されている単語及び人名並びにそれらの組合せを順にパスワードとして入力して,ログインを試行する。

【イ】攻撃対象とする利用者IDを一つ定め,パスワードを総当たりして,ログインを試行する。

【ウ】攻撃の時刻と攻撃元IPアドレスとを変え,かつ,アカウントロックを回避しながらよく用いられるパスワードを複数の利用者IDに同時に試し,ログインを試行する。

【エ】不正に取得したある他のサイトの利用者IDとパスワードとの組みの一覧表を用いて,ログインを試行する。

シングルサインオン(SSO)に関する記述のうち,適切なものはどれか。

【ア】SAML方式では,インターネット上の複数のWebサイトにおけるSSOを,IdP(Identity Provider)で自動生成されたURL形式の1人一つの利用者IDで実現する。

【イ】エージェント方式では,クライアントPCに導入したエージェントがSSOの対象システムのログイン画面を監視し,ログイン画面が表示されたら認証情報を代行入力する。

【ウ】代理認証方式では,SSOの対象サーバにSSOのモジュールを組み込む必要があり,システムの改修が必要となる。

【エ】リバースプロキシ方式では,SSOを利用する全てのトラフィックがリバースプロキシサーバに集中し,リバースプロキシサーバが単一障害点になり得る。

前方秘匿性(Forward Secrecy)の説明として,適切なものはどれか。

【ア】鍵交換に使った秘密鍵が漏えいしたとしても,それより前の暗号文は解読されない。

【イ】時系列データをチェーンの形で結び,かつ,ネットワーク上の複数のノードで共有するので,データを改ざんできない。

【ウ】対となる二つの鍵の片方の鍵で暗号化したデータは,もう片方の鍵でだけ復号できる。

【エ】データに非可逆処理をして生成される固定長のハッシュ値からは,元のデータを推測できない。

IT製品及びシステムが,必要なセキュリティレベルを満たしているかどうかについて,調達者が判断する際に役立つ評価結果を提供し,独立したセキュリティ評価結果間の比較を可能にするための規格はどれか。

【ア】ISO/IEC 15408

【イ】ISO/IEC 27002

【ウ】ISO/IEC 27017

【エ】ISO/IEC 30147

セキュリティ対策として,CASB(Cloud Access Security Broker)を利用した際の効果はどれか。

【ア】クラウドサービスプロバイダが,運用しているクラウドサービスに対して,CASBを利用してDDoS攻撃対策を行うことによって,クラウドサービスの可用性低下を緩和できる。

【イ】クラウドサービスプロバイダが,クラウドサービスを運用している施設に対して,CASBを利用して入退室管理を行うことによって,クラウドサービス運用環境への物理的な不正アクセスを防止できる。

【ウ】クラウドサービス利用組織の管理者が,従業員が利用しているクラウドサービスに対して,CASBを利用して脆弱性診断を行うことによって,脆弱性を特定できる。

【エ】クラウドサービス利用組織の管理者が,従業員が利用しているクラウドサービスに対して,CASBを利用して利用状況の可視化を行うことによって,許可を得ずにクラウドサービスを利用している者を特定できる。

クリックジャッキング攻撃に有効な対策はどれか。

【ア】cookieに,HttpOnly属性を設定する。

【イ】cookieに,Secure属性を設定する。

【ウ】HTTPレスポンスヘッダーに,Strict-Transport-Securityを設定する。

【エ】HTTPレスポンスヘッダーに,X-Frame-Optionsを設定する。

ブロックチェーンに関する記述のうち,適切なものはどれか。

【ア】RADIUSを必須の技術として,参加者の利用者認証を一元管理するために利用する。

【イ】SPFを必須の技術として,参加者間で電子メールを送受信するときに送信元の真正性を確認するために利用する。

【ウ】楕円曲線暗号を必須の技術として,参加者間のP2P(Peer to Peer)通信を暗号化するために利用する。

【エ】ハッシュ関数を必須の技術として,参加者がデータの改ざんを検出するために利用する。

PCからサーバに対し,IPv6を利用した通信を行う場合,ネットワーク層で暗号化を行うのに利用するものはどれか。

【ア】IPsec

【イ】PPP

【ウ】SSH

【エ】TLS

SMTP-AUTHの特徴はどれか。

【ア】ISP管理下の動的IPアドレスから管理外ネットワークのメールサーバへのSMTP接続を禁止する。

【イ】電子メール送信元のメールサーバが送信元ドメインのDNSに登録されていることを確認してから,電子メールを受信する。

【ウ】メールクライアントからメールサーバへの電子メール送信時に,利用者IDとパスワードによる利用者認証を行う。

【エ】メールクライアントからメールサーバへの電子メール送信は,POP接続で利用者認証済みの場合にだけ許可する。

SPFによるドメイン認証を実施する場合,SPFの導入時に,電子メール送信元アドレスのドメイン所有者側で行う必要がある設定はどれか。

【ア】DNSサーバにSPFレコードを登録する。

【イ】DNSの問合せを受け付けるポート番号を変更する。

【ウ】メールサーバにデジタル証明書を導入する。

【エ】メールサーバのTCPポート25番を利用不可にする。

電子メール又はその通信を暗号化する三つのプロトコルについて,公開鍵を用意する単位の組合せのうち,適切なものはどれか。

| 記号 | PGP | S/MIME | SMTP over TLS |

| ア | メールアドレスごと | メールアドレスごと | メールサーバごと |

| イ | メールアドレスごと | メールサーバごと | メールアドレスごと |

| ウ | メールサーバごと | メールアドレスごと | メールアドレスごと |

| エ | メールサーバごと | メールサーバごと | メールサーバごと |

無線LANのアクセスポイントがもつプライバシーセパレータ機能(アクセスポイントアイソレーション)の説明はどれか。

【ア】アクセスポイントの識別子を知っている利用者だけに機器の接続を許可する。

【イ】同じアクセスポイントに無線で接続している機器同士の通信を禁止する。

【ウ】事前に登録されたMACアドレスをもつ機器だけに無線LANへの接続を許可する。

【エ】建物外への無線LAN電波の漏れを防ぐことによって第三者による盗聴を防止する。

IPv6の特徴として,適切なものはどれか。

【ア】IPv6アドレスからMACアドレスを調べる際にARPを使う。

【イ】アドレス空間はIPv4の2128倍である。

【ウ】経路の途中でフラグメンテーションを行うことが可能である。

【エ】ヘッダーは固定長であり,拡張ヘッダー長は8オクテットの整数倍である。

〇 正解

クラスDのIPアドレスを使用するのはどの場合か。

【ア】端末数が250台程度までの比較的小規模なネットワークのホストアドレスを割り振る。

【イ】端末数が65,000台程度の中規模なネットワークのホストアドレスを割り振る。

【ウ】プライベートアドレスを割り振る。

【エ】マルチキャストアドレスを割り振る。

IPネットワークにおいて,クライアントの設定を変えることなくデフォルトゲートウェイの障害を回避するために用いられるプロトコルはどれか。

【ア】RARP

【イ】RSTP

【ウ】RTSP

【エ】VRRP

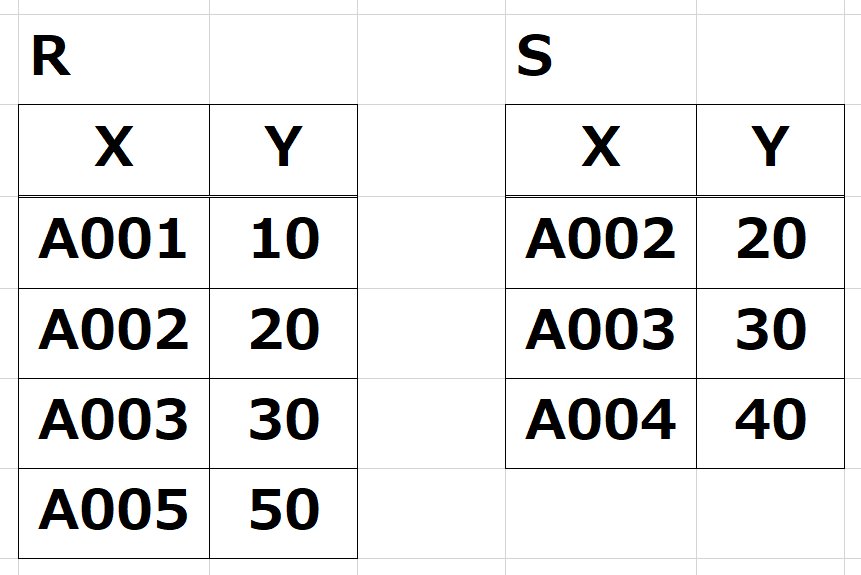

表Rと表Sに対して,次のSQL文を実行した結果はどれか。

[SQL文]

SELECT R.X AS A, R.Y AS B, S.X AS C, S.Z AS D

FROM R LEFT OUTER JOIN S ON R.X = S.X

【ア】

| A | B | C | D |

| A001 | 10 | NULL | NULL |

| A005 | 50 | NULL | NULL |

【イ】

| A | B | C | D |

| A002 | 20 | A002 | 20 |

| A003 | 30 | A003 | 30 |

| NULL | NULL | A004 | 40 |

【ウ】

| A | B | C | D |

| A001 | 10 | NULL | NULL |

| A002 | 20 | A002 | 20 |

| A003 | 30 | A003 | 30 |

| A005 | 50 | NULL | NULL |

【エ】

| A | B | C | D |

| A001 | 10 | NULL | NULL |

| A002 | 20 | A002 | 20 |

| A003 | 30 | A003 | 30 |

| NULL | NULL | A004 | 40 |

| A005 | 50 | NULL | NULL |

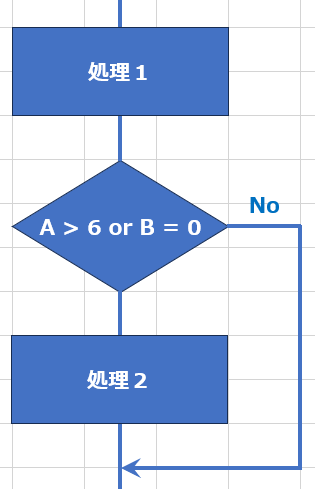

あるプログラムについて,流れ図で示される部分に関するテストケースを,判定条件網羅(分岐網羅)によって設定する。この場合のテストケースの組合せとして,適切なものはどれか。ここで,( )で囲んだ部分は,一組みのテストデータを表すものとする。

【ア】(A=1,B=1),(A=7,B=1)

【イ】(A=4,B=0),(A=8,B=1)

【ウ】(A=4,B=1),(A=6,B=1)

【エ】(A=7,B=1),(A=1,B=0)

SDメモリカードに使用される著作権保護技術はどれか。

【ア】CPPM(Content Protection for Pre-Recorded Media)

【イ】CPRM(Content Protection for Recordable Media)

【ウ】DTCP(Digital Transmission Content Protection)

【エ】HDCP(High-bandwidth Digital Content Protection)

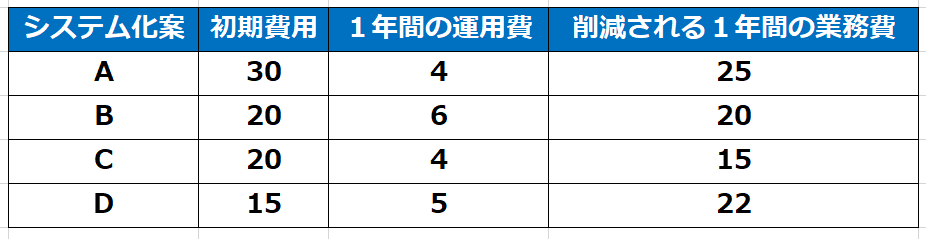

ある業務を新たにシステム化するに当たって,A~Dのシステム化案の初期費用,運用費及びシステム化によって削減される業務費を試算したところ,表のとおりであった。システムの利用期間を5年とするとき,最も投資利益率の高いシステム化案はどれか。ここで,投資利益率は次式によって算出する。また,利益の増加額は削減される業務費から投資額を減じたものとし,投資額は初期費用と運用費の合計とする。

投資利益率=利益の増加額÷投資額

【ア】A

【イ】B

【ウ】C

【エ】D

④投資利益率を求めるのに必要な③利益の増加額は、①削減される業務費から②システムの費用(初期費用+運用費)を差し引いた額となります。

※費用は1年ではなく、利用期間分を考慮するのを忘れないこと!

最も投資利益率の高いDについて計算手順を以下に示します。

①5年間で削減される業務費

22 × 5年 = 110

②5年間のシステムの費用

15 +(5 × 5年)= 40

③利益の増加額

110 - 40 = 70

④投資利益率

70 ÷ 40 = 1.75

被監査企業がSaaSをサービス利用契約して業務を実施している場合,被監査企業のシステム監査人がSaaSの利用者環境からSaaSへのアクセスコントロールを評価できる対象のIDはどれか。

【ア】DBMSの管理者ID

【イ】アプリケーションの利用者ID

【ウ】サーバのOSの利用者ID

【エ】ストレージデバイスの管理者ID

最後の一言

他の参考書や問題集を多くも気になる方は以下記事を参考にしてね!